앞으로 David L.Adamy의 전자전 관련 책인 EW 104에 대해 공부할 예정이다.

이 책은 EW 101부터 EW 105까지 나왔으며 점점 최신의 전자전 기술이 반영되어 있다.

이 중에서 EW 104는 과거와 현재의 전자전 기술이 잘 정리되어 있는 것 같다.

기존에 EW Fundametal에서 다뤘던 중복적인 내용을 제외하고 Cyber 전자전과 현재의 위협 발전 추세, 적외선 위협과 대응책, 그리고 DRFM등에 대해서 공부할 계획이다.

Cyver Warfare

Cyber란 용어는 인터넷상의 여러 정의를 찾아볼 수 있다.

Cyber는 인터넷을 구성하는 컴퓨터들의 네트워크 상에서 컴퓨터에서 컴퓨터로 이동하는 정보를 말한다.

Cyber Warfare는 이러한 정보를 사용하여 적으로부터 군사적 중요 정보를 모아 군사적 이득을 취하거나 인터넷상에서 정보를 이동시키거나 컴퓨터 내에서 정보를 처리하여 적의 기능을 방해하는 것을 말한다.

Cyber Attack

Cyber 공격은 malware를 사용하여 수행되는데 malware는 유해한 것을 일으키키 위한 목적의

소프트웨어를 말하며 다음을 포함한다.

[ Viruses ]

자신을 복제할 수 있고 다른 컴퓨터로 퍼져나갈 수 있는 소프트웨어이다.

Viruses는 매우 많은 정보를 컴퓨터에 입력시켜 본래의 기능을 수행하는데 필요한 메모리를 마비시킨다.

또한 viruses는 원하는 정보를 지워버리게 만들거나 원래의 프로그램을 원치않는 방향으로 변형시킬 수 있다.

[ Computer Warms ]

이 소프트웨어는 보안의 취약성을 이용하여 네트워크 상에서 다른 컴퓨터로 자동으로 퍼져나갈 수 있다.

[ Trojan horses ]

이 소프트웨어는 유해하지 않은 것 처럼 보이지만 컴퓨터의 데이터나 기능을 공격한다.

이 malware는 적대적 코드가 컴퓨터나 네트워크 내부로 침투되는 과정과 관련되어 있다.

Trojan horse 프로그램은 유용한 것으로 소개된다.

하지만 다운로드된 소프트웨어에 숨어있는 것은 매우 유해한 특징을 갖는 프로그램이다.

[ Spyware ]

Spyware는 적대적인 목적을 가지고 컴퓨터로부터 데이터를 수집하고 추출하는 소프트웨어이다.

컴퓨터 공격을 위해 사용되는 다양한 기법을 설명하는 용어는 매우 많다.

Hacker들에게는 인터넷을 사용하는 모든 이들이 대상이 되며 그렇기 때문에 우리는 복잡하고 외우기 힘든

패스워드를 사용하며 firewall을 위해 많은 돈을 사용하는 것이다.

그러나 Cyber Warfare에서 이러한 공격들은 군사 목적의 전문가들에 의해 설계되고 적용된다.

Cyber Warfare와 EW 간의 공통점

EW는 세 가지의 주요 하부 구성으로 설명된다.

- Electronic Warfare Support(ES)

적 송신의 적대적인 가로채기를 포함한다.

- Electronic Attack(EA)

적의 레이다나 통신용 수신기와 같은 전기적 센서를 송신 신호를 통해 일시적 또는 영구적으로 저하시킨다.

- Electronic Protection(EP)

적의 전기적 공격 행위로부터 우군의 센서를 보호하기 위해 설계된 수단

Decoy는 EW의 한 부분은 아니지만 EW와 함께하는 것으로 간주되며 그 이유는 적의 미사일과 기총 시스템이 유효하지 않은 표적을 획득하고 추적하게 만들기 때문이다.

Cyber Warfare의 구성은 EW의 하부 구성과 공통되는 부분이 있다.

- ES는 Spyware와 비교된다

사실 spyware는 SIGINT(Signal Intelligence)와 유사하다.

ES와 SIGINT는 모두 적이 수집되지 않길 원하는 정보를 수집한다.

-EA는 적의 수신기 내부로 재밍 신호를 송신하여 적의 정보를 저지한다.

만약 표적 수신기가 레이다라면 재밍은 레이다가 수신하기를 원하는 표적 반사신호를 묻히게 하거나

또는 레이다가 표적을 잘못된 위치에 있는 것으로 처리할 수 있게 만드는 파형으로 레이다를 속인다.

- Cover 레이다 재밍은 컴퓨터 virus가 컴퓨터의 사용 가능한 메모리를 모두 사용해 버리는형태와 유사하다.

이는 컴퓨팅 기능을 효과적으로 포화시킨다.

- Deceptive 레이다 재밍은 잘못된 결론을 내도록 신호를 송출하며 이는 viruses가 표적 컴퓨터의 코드를 수정하여 잘못된 또는 의미 없는 결과물을 내놓게 하는 것과 같다.

- EP는 정보의 손실이나 기능의 상실을 없애기 위한 우군의 센서 내에서의 방법들로 구성된다.

이는 malware로부터 컴퓨터를 보호하기 위한 패스워드 보호와 firewall 방법과 유사하다

- Decoy는 레이다 신호를 되돌려 보내는 물리적인 장치이며 표적에게 유효한 반사 신호로 보이게끔 한다.

이는 시스템 동작에 해로운 동작을 시작하게 만드는 Trojan horses의 기능과 유사하다.

Cyber Warfare와 EW 간 차이점

Cyber Warfare과 EW 간의 차이점은 어떻게 적대적인 기능이 적의 시스템에 침투하느냐이다.

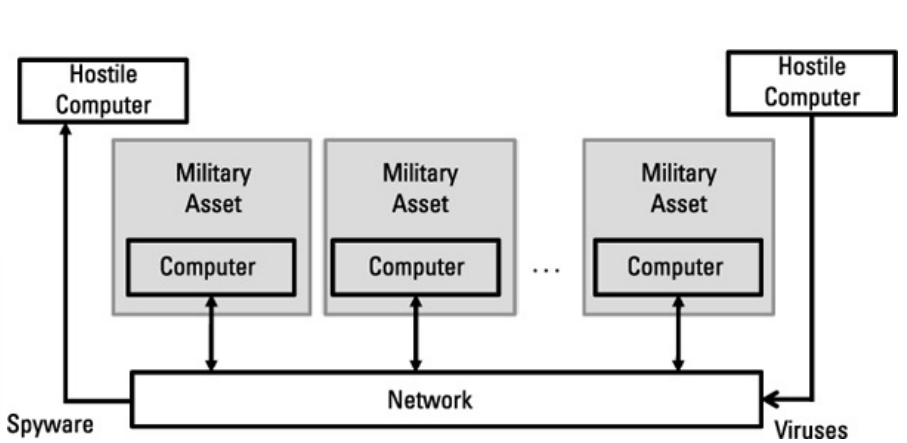

다음의 그림은 cyber 공격에서 소프트웨어로서 malware가 시스템에 들어가는 요구사항을 나타내주고 있다.

이것은 인터넷이나 컴퓨터 네트워크, 플로피 디스크, 또는 플래시 드라이브를 통해 시스템에 들어간다.

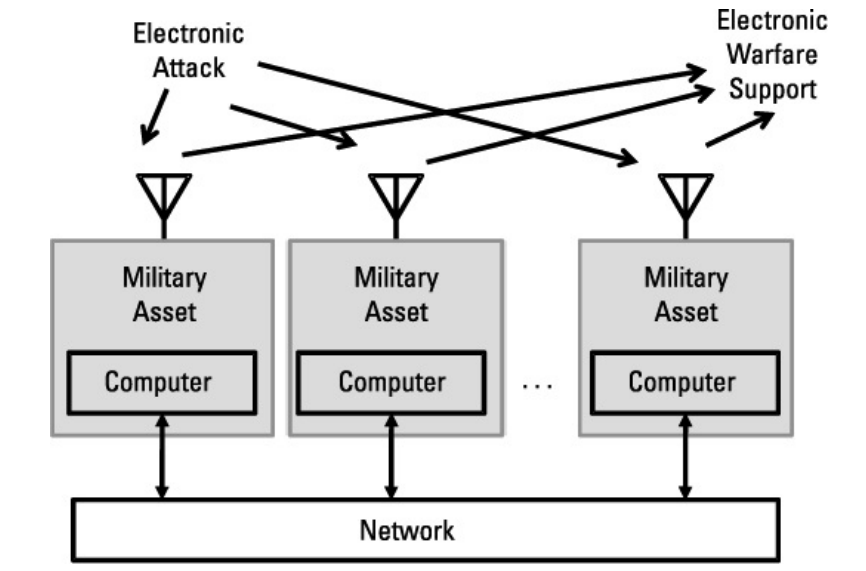

또한, 다음의 그림은 EW가 전자기적으로 적 시스템의 기능 안으로 들어가는 것을 나타낸다.

ES 수신기는 적 송신 안테나로부터의 신호를 수신하고 EA는 적의 수신 안테나를 통해 수신기와 프로세서에 들어간다.

최신의 위협 시스템은 소프트웨어가 강화되어 있다.

그러나 러시아의 S-400 지대공 시스템의 다한 구성품을 예로 들었을 때, 모든 차량(지휘 차량,

레이다 차량, 발사대, 등등)들은 통신 안테나를 가지고 있고 컴퓨터 간의 신호는 다이내믹한 교전 시나리오 내에서 필요한 위치로 이동할 수 있다.

이 시스템의 모든 구성의 전술적인 효과와 생존성은 이동성에 의존하며 이는 곧 전자기 연결성이라고 할 수 있다.

그렇기 때문에 EW 공격에 취약할 수밖에 없다.

'Electronic Warfare > Study-EW 104' 카테고리의 다른 글

| Next Generation Threat Radars - 전자기 보호 (4) (1) | 2023.09.02 |

|---|---|

| Next Generation Threat Radars - 전자기 보호 (3) (1) | 2023.08.19 |

| Next Generation Threat Radars - 전자기 보호 (2) (2) | 2023.07.30 |

| Next Generation Threat Radars - 전자기 보호 (1) (2) | 2023.07.22 |

| EW 104 - Legacy Radar (1) | 2023.07.09 |

댓글